Безопасность дбо зависит и от банка, и от клиента

Банкам нужна комплексная защита совокупностей дистанционного обслуживания.

Кредитные организации, деятельно развивающее дистанционное обслуживание, в один момент стараются повысить защищенность совокупностей ДБО. Наряду с этим способы, каковые смогут употребляться при атаках на совокупности ДБО, различаются и зависят от конкретной совокупности. Соответственно, и методы защиты смогут варьироваться.

Угрозы бывают разнообразные

Возможно, не существует универсального средства либо способа противодействия разным атакам на совокупности ДБО. Тем более что разнообразие и количество этих атак из года в год лишь возрастает. Но имеется методы защиты от мошенников, минимизирующие риски работы в ДБО, которыми удачно пользуются банки.

«Как правило при атаках на совокупности ДБО употребляются способы социальной инженерии, средством защиты от которых есть увеличение уровня осведомленности пользователей совокупностей ДБО в вопросах информационной безопасности», — отмечает помощник главы управления по информационным рискам Райффайзенбанка Денис Камзеев. Специалист Райффайзенбанка в качестве главных угроз именно выделяет применение способов социальной инженерии с последующим заражением клиентских рабочих станций вредоносным компрометацией и программным обеспечением идентификационных данных клиента, и фишинг и атаки типа «отказ в обслуживании».

Глава управления внутренней защиты Росгосстрах Банка Николай Кузьмин среди главных угроз дистанционного обслуживания именует, первым делом, хищение ключей электронной подписи и закрытых ключей ЭП клиентов совокупностей ДБО (причем хищение производится с компьютеров клиентов). Наряду с этим специалист Росгосстрах Банка уверен в том, что тождественный способ противодействия разного рода атакам на совокупности ДБО придуман — это перенос функции контроля главных параметров документа из ОС в замкнутую среду на внешнем устройстве. «В этом случае функции защиты, неизменности и целостности документа реализуются не в ОС, а на отчуждаемом защищенном носителе. Такие устройства на русском рынке уже предлагают пара компаний», — поясняет эксперт.

Сейчас внимание экспертов по информационной безопасности сконцентрировано на проблеме несанкционированных платежей, каковые создаются мошенниками при помощи похищенных ключей электронной подписи, удаленного управления компьютером с ключом ЭП или при помощи подмены реквизитов платежного поручения на ПК клиента в момент подписи. Такую точку зрения высказывает помощник начальника работы информационной безопасности Промсвязьбанка Иван Ян-сон. «Соответственно, главные упрочнения сосредоточены на защите клиентских ключей ЭП и защите процесса создания электронной подписи для платежного документа. Наряду с этим выясняются в тени вопросы защиты сетевого периметра, ИТ-инфраструктуры и автоматизированных банковских совокупностей, вопросы безопасности самого приложения «клиент — банк»,- подчеркивает эксперт Промсвязьбанка.

В случае если, к примеру, веб-интерфейс совокупности «клиент — банк» написан не учитывая разработок надёжного программирования, без контроля его качества, то он может содержать уязвимости, каковые, соответственно, употребляются для атаки, растолковывает Иван Янсон. «Для атаки на приложение «клиент — банк» смогут быть использованы уязвимости ОС сервера, на котором несвоевременно устанавливаются обновления и патчи безопасности. Причем, строго говоря, сервер может и не быть сервером совокупности «клиент — банк» — атака возможно начата через рядом стоящее приложение (почтовый сервер, информационный web-сервер и т.п.)», -вычисляет специалист Промсвязьбанка.

Элементарные нормы безопасности

Безопасность совокупности ДБО зависит и от банка, и от клиента: у каждого собственная территория ответственности, причем у кредитной организации она значительно более широкая. В частности, в зоне ответственности банка находится комплексное обеспечение безопасности совокупности. «В рамках реализации данной задачи банки делают все возможное чтобы обезопасисть ключи электронной подписи и процедуру формирования подписи для платежных документов на стороне клиента, -говорит Иван Янсон. — Но наряду с этим, в большинстве случаев, клиент все же обязан снабжать элементарные нормы безопасности на своем рабочем месте для работы с приложением «клиент — банк».

Вправду, обстановка складывается так, что клиент выясняется менее защищен, нежели организация, исходя из этого и действия мошенников сместились как раз в эту территорию. «В случае если ключи лежат на компьютере у клиента и их, то для чего взламывать сервер «клиент — банк»? Это сложнее сделать и более затратно. Другими словами мошенники пошли по пути громаднейшей экономической целесообразности», — рассуждает Иван Янсон.

Но защита клиентской стороны все-таки неспешно увеличивается. Это происходит посредством устройств защищенного хранения ключей ЭП и защищенной выработки электронной подписи, при помощи доверенных устройств отображения по подписи п/п (платежного поручения), посредством доверенных каналов подтверждения платежа, при помощи применения доверенной среды для работы с приложением «клиент — банк». По мере того как совершенствуется защита клиента, увеличивается возможность того, что мошенники начнут искать уязвимые серверы, приложения и применять эти «узкие места» для атак на совокупности ДБО, подчеркивает Иван Янсон.

Средства защиты

Действенная совокупность безопасности должна быть комплексной и включать меры и различные средства.

Денис Камзеев (Райффайзенбанк) среди факторов, из которых складывается безопасность ДБО, именует защищенность серверной части данной совокупности, авторизации схемы транзакций и надёжность аутентификации, информирование клиентов об операциях, оформленных по их квитанциям в совокупности ДБО, своевременное и действенное реагирование на сообщения клиентов о вероятном несанкционированном доступе в совокупность ДБО.

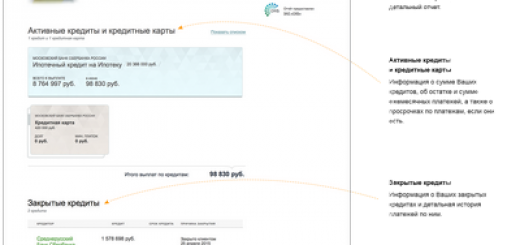

Николай Кузьмин поведал о средствах защиты совокупностей ДБО, установленных на сегодня в Росгосстрах Банке в целях защиты и безопасности информации клиентов. Для физических лиц вход в совокупность осуществляется с применением пароля авторизации (и средств логина), причем банком установлены ограничения (дневной и месячный) на проведение операций. Доступ к совокупности происходит по защищенному протоколу SSL (Secure Socket Layer), что удовлетворяет современным требованиям безопасности.

Операции, которые связаны с перечислением средств не на личные квитанции клиента, подтверждаются одноразовыми паролями (сеансовыми ключами).

Для юрлиц в Росгосстрах Банке предусмотрено применение сертифицированного ФСБ России программно-аппаратного комплекса, что снабжает исполнение банком функций собственного удостоверяющего центра без привлечения внешнего подрядчика. В качестве носителей главной информации используются сертифицированные ФСТЭК России USB-ключи eToken 72K (JAVA), снабжающие надёжное хранение криптографических ключей, говорит Николай Кузьмин. «Электронная цифровая подпись, применяемая в совокупности ДБО, соответствует требованиям ФСБ России. Независимое изготовление клиентами собственных тайных (закрытых) ключей увеличивает безопасности и уровень конфиденциальности передаваемой информации», — пологает аналитик.

Двухсторонняя безопасность

Безопасность имеет две главные составляющие, считает Иван Янсон: безопасность на стороне безопасность и банка на стороне клиента. Первая предполагает безопасность сетевого периметра, ИТ-инфраструктуры совокупности (серверов, сетевого оборудования), приложений. Вторая предполагает обеспечение безопасности процедуры подтверждения клиентом платежа. Специалист Промсвязьбанка поведал о том, как обеспечивается безопасность в другом случай и том.

Первая задача решается посредством применения средств сетевой безопасности, регулярной установки достаточно обновлений операционных приложений и систем, надёжной настройки конфигураций сетевого и серверного оборудования при помощи применения процедур надёжной разработки совокупностей ДБО и регулярной проверки наличия уязвимостей (посредством средств поиска уязвимостей, тестов на проникновение).

Вторая задача решается при помощи применения устройств защищенного хранения ключей ЭП и защищенной выработки электронной подписи, доверенных устройств отображения главных подписи и реквизитов платежного поручения, доверенных каналов подтверждения платежа, доверенной среды для работы с приложением «клиент — банк». И при помощи мониторинга платежей на предмет обнаружения странных и возможно мошеннических сделок.

«Примером создания доверенной среды возможно случай, в то время, когда клиент применяет для работы с приложением «клиент — банк» лишь особый выделенный ПК (к примеру, настроенный определенным защищенным образом нетбук), — говорит Иван Янсон. -Примером применения доверенного канала подтверждения платежа являются отправка SMS-сообщений с разовыми кодами подтверждения и применение так называемых МАС-токенов (либо криптокалькуляторов). Отметим наряду с этим, что метод, применяющий SMS-сообщения, не есть совершенным с позиций защиты».

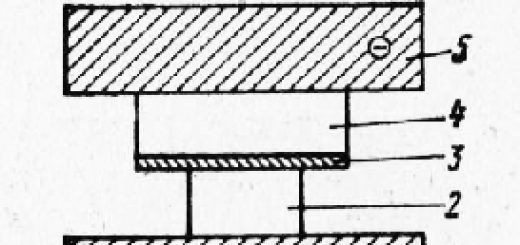

Специалист растолковал метод работы МАС-токенов (криптокалькуляторов). Сперва в устройство вводятся главные реквизиты платежного поручения, устройство вычисляет код подтверждения как производную величину от введенных данных и от ключа, «зашитого» в устройство. Потом клиент вводит код подтверждения в совокупность (на ПК, смартфоне и т.п.), и совокупность контролирует, что код подтверждения относится к поступившему платежному поручению.

В случае если проверка прошла удачно, то совокупность делает платеж.

Имеется и другие варианты устройств для того чтобы класса, говорит Иван Янсон. В частности, существуют устройства, каковые разрешают считывать реквизиты платежного поручения с экрана ПК, смартфона. В этом случае ручные действия клиента минимизируются, а метод выглядит следующим образом.

Клиент вводит платежное поручение (на ПК, смартфоне). Совокупность на экране выводит в зашифрованном виде п/п и дополнительный код. Клиент подносит устройство к штрих-коду и считывает его, устройство, со своей стороны, расшифровывает п/п (платежное поручение) и дополнительный код.

Клиент контролирует, легитимен ли платеж, и в случае если платеж легитимен, вводит код подтверждения в совокупность, а совокупность проводит платеж.

Что касается устройств с подписью платежа и доверенным отображением, то их наименование говорит само за себя, считает Иван Янсон. «Такие устройства в большинстве случаев подключаются к ПК через USB-порт и владеют возможностью просмотра на экране главных последующего подтверждения и реквизитов платежа (или, напротив, неподтверждения платежа)», — разъясняет эксперт. Кроме этого, он утвержает, что эти устройства владеют возможностью подписи платежного поручения на самом устройстве.

«БАНК — КЛИЕНТ» С ПОМОЩЬЮ РУТОКЕН PINPAD — АДЕКВАТНЫЙ ОТВЕТ НА НОВЫЕ УГРОЗЫ

Евгений СУХОВ, начальник отдела перспективных проектов, компания «Актив»

Банки уделяют все больше внимания формированию таковой дистанционной формы обслуживания клиентов, как интернет-банкинг. Соответственно, растет спрос на повышение безопасности сервиса, и необходимость соответствования требованиям (ФСБ, ФСТЭК, ФЗ-152, защита коммерческой тайны и т.д.). Совокупности «клиент — банк» оперируют настоящими деньгами, исходя из этого безопасность этих совокупностей должна быть на высоте.

Разбирая текущую обстановку, возможно заявить, что тенденция перехода банков на применение специальных средств обеспечения безопасности в совокупностях ДБО находится в стадии активного формирования.

В пользу этого факта возможно привести пример своевременного появления на рынке специального ответа Рутокен PINPad, талантливого обезопасисть пользователей совокупностей дистанционного банковского обслуживания от неприятностей, которые связаны с применением преступниками удаленного управления подменой и компьютером платежной информации вредоносным программным обеспечением.

Такое ответ будет весьма интересно фактически всем. Для банков появляется новый метод дать своим клиентам более надежный сервис (вместо того дабы разбираться с претензиями). Для ведущих разработчиков совокупностей «банк — клиент», совместно с которыми компания «Актив» продвигает Рутокен PINPad на рынок, интеграция с этим аппаратным ответом дает убедительное конкурентное преимущество, разрешает привлечь новых клиентов.

Компания «Актив», производитель устройства Рутокен PINPad, тесно взаимодействует с ведущими разработчиками совокупностей ДБО. Уже на данный момент Рутокен PINPad употребляется в совокупности «Инист Банк Клиент» компании «Инист» и в совокупности «Банк+Клиент СФТ» компании СФТ. На завершающем этапе находится внедрение в совокупность «ДБО BS-Client» компании BSS.

Ведутся переговоры о поставках Рутокен PINPad в ведущие банки, предлагающие своим клиентам услуги по дистанционному обслуживанию.