Как защищать конфиденциальную информацию и персональные данные в современных условиях?

В статье делается попытка ответить на кое-какие вопросы по реализации защиты информации в корпоративных приложениях. // Д.т.н., проф. А.Ю.Щеглов,ЗАО «НПП «Информационные разработки в бизнесе». Специально для Bankir.Ru.

На данный момент тайная информация и персональныеданные обрабатываются в АС фактически любого предприятия. Но вот как ее защищать, чем отличаются средства защиты компьютеров и домашнего компьютера в корпоративных приложениях, в особенности в таких критичных, к каким относится банковская сфера, какие конкретно задачи защиты информации и как именно должны решаться в комплексе для обеспечения действенной защиты тайной информации?

В статье делается попытка ответить на эти и иные не меньше ответственные вопросы по реализации защиты информации в корпоративных приложениях. Возможность реализации предлагаемых в статье подходов к построению средства защиты тайной информации и персональных данных и их эффективность создатель иллюстрирует на примере построения КСЗИ «Панцирь-К» для ОС Windows 2000/XP/2003 (разработкаЗАО «НПП «Информационные разработки в бизнесе»).

1. Как направляться относиться к защите тайной информации и персональных данных в банковском секторе?

Приведем мало статистики.

1. Лишь факты. Пара примеров из статьи « Банковские инсайдеры, либо Посторонним вход воспрещен!, размещённой на сайтеwww.bankir.ru (01.09.2008г.):

- В мае этого года в облсуд в Тюмени поступило дело мошеннической группировки, занимавшейся кражей денежных средств по пластиковым картам банка «Русский стандарт». Собственных людей мошенники внедряли не только в филиалы банка, но и в почтовые отделения в Тюмени, Омске и Кургане. От действий мошенников пострадало более чем 450 человек. За 8 месяцев группировка мошенников нанесла неспециализированный ущерб в размере 11 млн рублей. Специалисты оценили ущерб в $1 млн.;

- Согласно данным от 12 декабря 2006 года, утечки допустили сходу 10 российских банков: ХКФ-банк, «Русский стандарт», Импэксбанк, Финансбанк, Росбанк и другие. Мошенниками была выпущенабаза «Отказы по кредитам и стоп-страницы банков России», которая продавалась всего за 2000 рублей. В базе пребывали 3 млн записей об отказах в выдаче кредитов и о неплатежах и просрочках по кредитам. Были указаны банки – источники сведений, а такжеинформация о заемщиках, их телефонах, адресах, причинах попадания и местах работы в базу (к примеру, отказ в выдаче кредита либо просрочка по кредиту). Согласно точки зрения специалистов, репутация банков, попавших в базу, существенно испортилась. $500 тысяч – экспертная оценка ущерба для каждого банка.

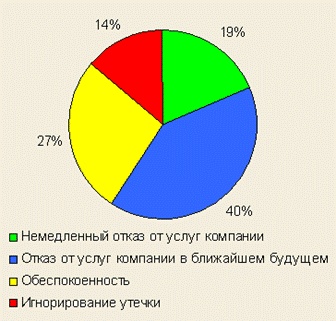

2. Каковы последствия? В изучении «2006 Annual Study – Cost of a Data Breach», совершённом Ponemon Institute (было опрошено 9 тыс. человек), респонденты говорили, как они поступили бы с провинившейся компанией, под которой понимается компания, не снабжающая должного уровня ИТ-безопасности. Результаты данного изучения представлены на рис.1.

Рис.1 Результаты изучения

По итогам данного изучения возможно сделать следующий серьёзный вывод: Сам факт не хватает важного отношения компании к вопросам обеспечения ИТ-безопасности, сейчас может «оттолкнуть» от нее как клиентов, так и партнеров, что возможно разглядывать как главную угрозу коммерческой деятельности предприятия, например, в банковской сфере.

Согласитесь, что на фоне данного вывода, все рассуждения на тему влияния ответа задач обеспечения информационной безопасности на бизнес-процессы компании, как-то «меркнут»!

3. Кто же нам противостоит? Обратимся к итогам изучений на эту тему, размещённым в статье « Банковские инсайдеры, либо Посторонним вход воспрещен!, размещённой на сайтеwww.bankir.ru (01.09.2008г.): «Все специалисты сходятся во мнении, что главная причина — получение денежной пользы. Этот момент, а не принесения ущерба компании либо ее информационной совокупности (не смотря на то, что такое также видится) есть основополагающим».

Данные исследований: цели и Мотивы инсайдеров (под «инсайдером» понимается разрешённый пользователь, допущенный к обработке информации на вычислительном средстве в рамках исполнения собственных служебных обязанностей) представлены на рис.2:

Рис.2. Результаты изучения

Результаты данного изучения очень показательны. В то время, когда мотивацией делается извлечение денежной пользы (а, к примеру, не возможность самоутверждения в глазах друзей), уже a priori направляться предполагать наличие достаточного (если не большого) уровня квалификации потенциальных преступников и сохранять надежду на то, что их квалификация, по крайней мере, сопоставима с квалификацией лиц, несущих ответственность за информационную безопасность на вашем предприятии. И обращение тут не идет о знании правовых и иных норм в области защиты информации, мы говорим о технической грамотности!

2. Неспециализированный подход к ответу задачи защиты тайной информации и персональных данных в наше время.

Для ответа на вопрос, что, от кого и как направляться защищать в наше время, обратимся к некоторым изучениям и к соответствующей статистике.

В части иллюстрации мнения на данный счет потребителей средств защиты очень показательно изучение, совершённое компанией Perimetrix, один из результатов которого приведен на рис.3.

Рис. 3 Результаты изучения

Взглянув пристально на рис.3, возможно сделать вывод о том, что фактически в равной мере для потребителей сейчас актуально ответ задач защиты, как от внешних, так и от внутренних ИТ-угроз, обеспечение действенного противодействия атакам и со стороны хакеров, и со стороны инсайдеров (разрешённых пользователей, допущенных к обработке информации на защищаемом вычислительном средстве), ответ задач действенного противодействия вирусным атакам, эксплойтам, вредоносным, шпионским и любым иным деструктивным программам, атакам на неточности программирования в системном и прикладном ПО. Иначе говоря задачи защиты информации должны решаться в комплексе! (будем помнить поговорку: «где тонко, в том месте и рвется»).

В действительности, необходимость комплексного ответа задач защиты диктуется не только целесообразностью предотвращения большого спектра угроз информационной безопасности. Все значительно «глубже»! Без реализации комплексного подхода к ответу задачи защиты информации нереально действенно решить ни одной локальной задачи защиты.

Приведем несложной пример. Пускай на компьютере существует возможность запуска произвольной программы. Это указывает не только подверженность атакам со стороны хакеров из сети (связанных с запуском и внедрением вредоносного кода), но и невозможностюь противодействовать атакам инсайдеров, каковые смогут локально запустить вредоносную программу, направленную на взлом средства защиты. Это ставит под сомнение саму теоретическую возможность реализации защиты.

В этом случае уже тщетны и какие-либо оценки квалификации преступника при анализе вероятных угроз, т.к. ему достаточно только запустить программу, которая уже все нужное сделает сама. Что приобретаем? Отсутствие ответа только одной задачи защиты ведет к полной бессмысленности всех попыток согласно решению любых иных задач защиты информации, включая все их многообразие!

Прежде, чем переходить к рассмотрению отдельных путей и задач защиты их вероятного ответа в комплексе, остановимся на первостепенной задаче (по сути, это то, с чего начинается защита) – на задаче формирования объекта защиты.

3. Задача формирования объекта защиты — первостепенная задача защиты информации. Метод ответа.

Актуальность данной задачи обусловливается тем, что, с одной стороны, на данный момент на практике, в большинстве случаев, употребляются универсальные ОС, одним из фундаментальных потребительским особенностей которых есть универсальность в части возможности применения ПО и иных ресурсов, первым делом, устройств. Это несомненное преимущество данных ОС, если не вспоминать о вопросах информационной безопасности.

В корпоративных же приложениях (в АС предприятия), где и должны решаться задачи защиты тайной информации и персональных данных, требования к подобным средствам диаметрально противоположны – направляться применять лишь те ресурсы, каковые нужны для ответа производственных, или бизнес задач. Иначе, объект, набор и функционал вероятных ресурсов для которого не выяснены (не организованы средством защиты), обезопасисть нереально кроме того теоретически.

Несложный пример. В случае если компьютер физически («шнурком») не подключен к сети, это отнюдь не свидетельствует, что перед вами независимый компьютер. А задачи защиты компьютера и автономного компьютера в составе сети кардинально различаются, кардинально различаются и к применяемым в данных других приложениях средствам защиты.

К механизмам формирования объекта защиты относятся:

- Механизм обеспечения замкнутости программной среды. Вероятны разные варианты реализации данного главного механизма защиты. К примеру, в КСЗИ «Панцирь» реализовано следующее ответ. Администратором смогут задаваться папки (это, первым делом, каталоги Windows (для разрешения запуска системных процессов) и Program Files, при необходимости, другие), из которых разрешен запуск программ (в них администратор обязан штатными средствами ОС инсталлировать приложения), и каковые не разрещаеться модифицировать — какая-либо несанкционированная модификация этих папок предотвращается, кроме того при наличии у преступника системных прав. В итоге, принципиально предотвращается сама возможность запуска любой деструктивной программы (вируса, трояна, шпионской программы, эксплойта, программы-взломщика средства защиты и др.), причем при попытке их запуска, как удаленно, так и локально – инсайдером. Целый компьютер возможно «заражен» подобными программами, но запустить их наряду с этим нереально. Не нужно какого-либо сигнатурного анализа – задача защиты решается в общем виде без какого-либо влияния на производительность совокупности, Увидим, что данный механизм защиты, а также, есть базой противовирусной защиты (разрешает в принципе не допустить самые критичные вирусные атаки, которые связаны с запуском деструктивной программы). По большому счету говоря, без реализации в совокупности замкнутости программной среды сказать о какой-либо защите не приходится в принципе – в случае если преступник может локально, или удаленно запустить собственную программу, то, так или иначе, он обойдет любую защиту;

- Механизм управления подключением (монтированием) к совокупности устройств. Данный механизм призван обеспечить жестко заданный комплект устройств, подключение которых разрешается к совокупности. Лишь при реализации аналогичного механизма возможно конкретно обрисовать объект защиты (независимый он либо сетевой, с возможностью либо без возможности применения отчуждаемых накопителей и каких, и т.д., и т.п.). Ответствен он и в том смысле, что к устройствам, каковые дано монтировать к совокупности, должны разграничиваться права доступа (об этом будем говорить потом) – и без реализации данного механизма потребуется разграничивать доступ ко всем устройствам (что, попросту, довольно глупо). КСЗИ «Панцирь» разрешает дать добро монтирование к совокупности лишь нужных для работы пользователя устройств (в отличие от ОС Windows XP, в КСЗИ реализована разрешительная политика управления подключением устройств – все, что не не запрещаеться (очевидно не прописано), то не разрещаеться -это единственно вероятное корректное ответ задачи защиты), причем с учетом серийных номеров их производителей (к примеру, два Flash- устройства смогут быть различимы между собою – монтировать возможно дать добро не просто устройства, а конкретные устройства, идентифицируемые их серийными номерами – без аналогичной возможности совокупности защиты тяжело сказать о реализации каких-либо организационных мер защиты при работе с внешними накопителями).

Настраивается этот механизм защиты к КСЗИ «Панцирь» из интерфейса, приведенного на рис.4.

Рис. 4. Интерфейс механизма управления подключением (монтированием) к совокупности устройств

Организовав объект защиты с применением рассмотренных механизмов, уже возможно переходить конкретных задач защиты информации.

Продолжение направляться.