Банковские базы данных на черном рынке не котируются

О том, какие конкретно средства защиты информации сейчас употребляются и какую опасность может воображать утечка информации из банка, поведал врач технических наук, доктор наук, академик РАЕН, советник департамента информационных совокупностей Банка России Андрей Щербаков.// Вероника Сошина.БО №7/12 (126) июль 2009.

— Андрей Юрьевич, пара лет назад случился скандальный случай — база Центробанка поступила на открытый рынок. Как преступникам удалось вынести данные из Банка России?

— Инцидент, о котором вы рассказываете, случился в 2005 году. За пределами банка была информация о некоторых платежах столичного региона. Я бы не преувеличивал скандальность этого эпизода — похищенная информация не есть закрытой и ее утечка не ведет к каким-то негативным последствиям.

Последствия от утечки данной информации возможно сравнить с последствиями от кражи квитков по коммунальным платежам в отделении Сберегательного банка — сведения о платежах имеется, лишь применять их фактически нереально. Показательно, что ни одна организация, упомянутая в этом перечне, не стала жаловаться, а при дискуссии инцидента в прессе ни одного комментария юриста либо технического эксперта не было.

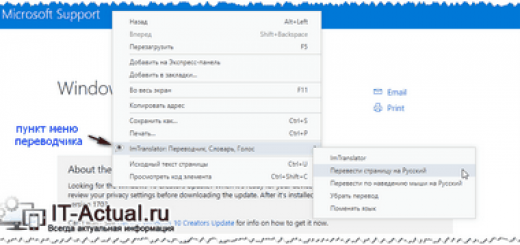

Хищение информации было осуществлено при помощи съемного носителя. Уволившись, администратор захватил данные с собой. Но это воздействие не есть наказуемым правонарушением, потому, что информация не содержит закрытых данных.

Увижу, что в прошедшем сезоне в Центральном банке не случилось ни одного инцидента в области информационной безопасности. Данный факт говорит о том, что совокупность защиты информации в Центральном Банке РФ грамотно выстроена и действенно трудится.

— Как именно защищается база Центробанка сейчас?

— В каналах связи информация о платежах и вторая информация передается лишь в зашифрованном виде, все платежные документы защищены кодом аутентификации. Информация во внутреннем контуре изолированаот внешних сетей, и задействована разветвленная совокупность разграничения доступа. Помимо этого, всецело платежная информация не собрана в каком-то едином месте.

Добавлю еще, что платежная информация отправляется в высокозащищенный архив сразу после окончания операционного дня, а не лежит в промежуточных хранилищах.

Доступ посторонних лиц к данным фактически исключен. Но состояние защищенности нужно всегда поддерживать, для контроля высокой защищенности употребляется аудит. Довольно часто с целью проведения испытаний употребляются внешние доверенные аудиторы.

Практика продемонстрировала, что это надежнее.

— Как довольно часто на рынке появляются базы из коммерческих банков и как преступники смогут их применять?

— При помощи уполномоченных организаций отслеживается «тёмный» информационный рынок, и мы смотрим за тем, какие конкретно базы на нем появляются, интересуемся, что показалось нового. Базы из банков появляются на этом рынке весьма редко.

Спрос на такую данные маленькой, по причине того, что в большинстве случаев в банковских базах может находиться лишь фрагментарная информация. Преступнику же, в большинстве случаев, весьма интересно денежное состояние конкретного человека либо организации. Большинство клиентов, обслуживающихся в коммерческих банках — это люди со средним уровнем доходов. Информация о клиентах со сверхдоходами, в большинстве случаев, закрыта. Они обслуживаются раздельно.

Время от времени по большому счету вне совокупности электронных платежей. А выяснить, что кто-то на пять тысяч рублей открыл счет, а позже тут же снял три тысячи, вряд ли кому-то будет весьма интересно.

Громадную сокровище для преступников воображает персональная информация — базы по внешнеэкономической деятельности, налоговым платежам, по номерам автомобилей и телефонным номерам.

Нужно осознавать, что и в открытой информации, размещенной в сети возможно отыскать массу увлекательного. Этому посвящена написанная с моим участием книга «аналитические исследования и Системный анализ». Довольно часто не требуется красть базу, дабы собрать исчерпывающий и увлекательный материал.

— Какова сейчас цена баз на «тёмном» рынке?

— Как я уже сказал, мы всегда проводим мониторинг на «тёмном» рынке. По отечественным данным, самые дорогие базы — это базы по регистрационным номерам автомобилей и по номерам сотовых телефонов. Они стоят около пяти тысяч рублей. База ЦБ за 2005 год подешевела и стоит тысячу рублей.

Дабы отыскать что-то полезное в базе, необходимо перелопатить гору информации. К примеру, месячная база по внешнеэкономической деятельности «весит» около 2 гигабайт. Отработать ее на домашнем компьютере, связав воедино операции за пара месяцев, невозможно.

— Андрей Юрьевич, вы заявили, что для VIP-клиентов существуют отдельные совокупности. Как они трудятся и защищаются?

— Да, к примеру, у Центробанка имеется совокупность стремительных платежей БЭСП, которая находится в отдельном контуре. В случае если большие игроки делают большие платежи, средства переводятся в течение одной 60 секунд. Данный платеж, в случае если возможно так выразиться, «не варится в общем котле».

Так, банк снабжает оперативность перечисления средств, надежность и показывает уважение к клиенту.

В коммерческих банках имеется подобные vip-системы. Информация по большим их платежам и клиентам, в большинстве случаев, хранится в отдельном сервере.

— Какая информация, хранящаяся в коммерческом банке, подвержена громаднейшему риску?

— Задача номер один для любого банка — это обеспечение безопасности проведения электронных платежей. Задача номер два, не меньше ответственная — обеспечение конфиденциальности корпоративной и персональной информации.

Но сделаю маленькую ремарку. С советских времен сложилось разделение на открытую данные и на данные, составляющую национальную тайну. Коммерческие банки, в большинстве случаев, не трудятся с информацией, содержащей гостайну.

Сведения, с которыми трудятся кредитные организации, смогут подпадать под закон о защите персональных данных и закон«О банковской деятельности и банках» от 02.12.1990 № 395-1, статья 26.

— Как именно осуществляется защита информации при проведении платежей?

— При передаче информации главные средства защиты — электронная подпись и шифрование. Все данные, которая проходит через расчетную сеть Центробанка, зашифрована и защищена электронной цифровой подписью либо кодом аутентификации. В коммерческих банках вопрос защиты информации при проведении платежей физических лиц решить сложнее.

Представляется, что информация по операциям с пластиковыми картами сейчас есть наименее защищенной. Согласно данным зарубежных специалистов, 80% нарушений в денежной сфере за границей происходит как раз в электронных платежах с пластиковыми картами.

Помимо этого, сейчас деятельно развиваются дистанционные совокупности обслуживания, к примеру мобильный банкинг. Применение мобильного банкинга по определению не может быть надёжным. Так, sms-сообщение, содержащее данные о состоянии счета, доступно не только для сотрудников банка, но и для операторов сети и для всех лиц, каковые имеют доступ к телефону обладателя счета.

Теоретически для увеличения безопасности мобильного банкинга возможно делать шифрование sms-сообщений, что некомфортно, как для банка, так и для пользователя. Имеется второй вариант — техническое сотрудничество коммерческого банка и мобильного оператора. Со банкиров операторов и стороны связи уже предприняты шаги навстречу друг другу.

Интернет-банкинг кроме этого есть совокупностью повышенного риска, по причине того, что в данной сфере нет общепринятой стратегии безопасности. При подключении домашнего компьютера к Интернету, к примеру, для совершения приобретений через сеть, машинально включаются механизмы безопасности — шифрование канала связи.

Но в информационные совокупности, в большинстве случаев, встраиваются зарубежные криптографические методы, каковые не проходили сертификацию у нас, а потому никто точно неимеетвозможности обеспечивать надежность шифрования информации. Банки со своей стороны пробуют принять меры, но чтобы они были действенными, нужно знать разработку проведения платежей каждой конкретной совокупности.

— А в Стандарте по безопасности ЦБ не прописаны нормы безопасности по таким операциям?

— В Стандарте ЦБ находятся неспециализированные советы по применению Интернета. Процедуры интернет-банкинга пока не детализированы в Стандарте. В данной сфере употребляется множество разных разработок, и систематизировать их, выработать неспециализированные советы — достаточно непростая задача.

Быть может, к Стандарту будет принят дополнительный документ либо советы по интернет-банкингу в скором будущем.

— Как именно информация может выйти за пределы банка?

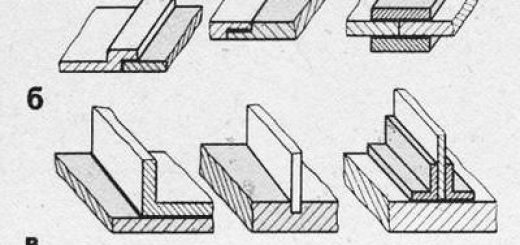

— 90% информации из организаций выносится при помощи USB-носителей.

— Но сейчас на рынке представлено множество средств защиты от аналогичных посягательств…

— Такие средства вправду имеется, но они до тех пор пока мало употребляются. К примеру, во многих организациях для входа в Интернет выделен особый компьютер. С позиций обеспечения безопасности это весьма верное ответ. Но чтобы сотруднику перенести взятую данные на собственный рабочее место, требуется особый носитель. Само собой разумеется, возможно послать нужную информацию на внутреннюю почту, но это достаточно трудоемкий и долгий процесс.

От флэш-накопителей не отказываются, по причине того, что они эргономичны в применении.

Существует пара ответов данной неприятности. Конечный способ — блокировка всех USB-портов. Но существует множество устройств, подключение которых осуществляется лишь через USB-порт. Помимо этого, для ведения архивов данные кроме этого нужно записывать на съемные носители.

Соответственно, всецело заблокировать эту опцию запрещено.

Второй способ — применение в организации лишь служебных флэш-носителей. Такие устройства регистрируются во внутренней совокупности и раздаются сотрудникам для применения в офисе, а по окончании рабочего дня сдаются.

Еще один способ — обеспечение сотрудников флэшками, каковые запрограммированы под внутреннюю совокупность организации и не считываются чужими устройствами.

Но при ответе данной задачи серьёзны не только технические нюансы, но и мотивационные. Замотивированный соперниками сотрудник коммерческого банка может неспешно вынести на внешних носителях громадный количество критичной информации. К примеру, в истории известен случай называющиеся «архив Митрохина». Первые лица в коммерческих банках, доверенные игроки на бирже владеют фактически неограниченными полномочиями.

В этом случае обеспечить безопасность возможно или при помощи аудита, или верной мотивации.

— Главное средство для защиты информации сейчас — это совокупность криптографии?

— Да, при передаче информации главные средства защиты — электронная подпись и шифрование. При хранении информация шифруется достаточно редко. Шифровать объемную, динамически применяемую базу данных затруднительно либо нереально, по причине того, что тогда с ней хватит проблематично трудиться.

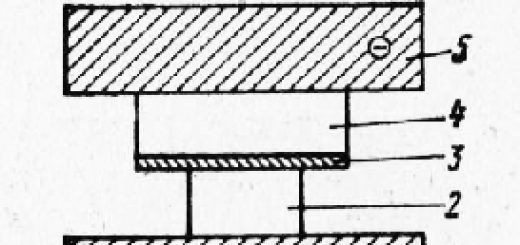

Банки по-различному пробуют обезопасисть внутреннюю данные. Время от времени ставят перед открытым сервером сервер доступа, расшифровывающий удаленные запросы. В следствии на сервер приходит уже расшифрованная информация.

Либо делается зашифрованная база, в которой обрабатываются запросы с динамическим шифрованием отдельных записей. В зависимости от того, какую аппаратную совокупность, какие конкретно программные средства применяет банк, подбирается оптимальное ответ.

Исторически сложилось, что созданием совокупности, снабжающей безопасность электронных платежей, изначально занимались бывшие криптографы разведслужб. В то время — примерно 1994 год — других вариантов, по сути, и не было. Работа информационной безопасности придерживалась принципа: необходимо шифровать все, что вероятно зашифровать.

на данный момент опыт говорит, что это не всегда правильно, по причине того, что шифрование, цифровая подпись, а особенно управление этими механизмами требует солидных трудозатрат. К примеру, для внедрения цифровой подписи необходимо выработать ключ к подписи и ключ проверки. Ключ проверки необходимо оформить в виде сертификата в уполномоченных органах. По окончании получения сертификата всем сотрудникам нужно раздать его, нужно смотреть за тем, дабы ключ подписи хранился в тайне.

В случае если ключ подписи потерян, необходимо оперативно поменять сертификат.

Для осуществления расчётов и передачи информации между филиалами банка, где стороны доверяют друг другу, может употребляться симметричная схема, в которой не предусмотрено получение сертификата. Но в некоторых случаях от несимметричной криптографии нереально отказаться.